ランサムウェアWannaCryの検体の解析実施において、これまで判明した WannaCry感染の挙動を、平成29年5月19日に警察庁が公表しました。

引用元:http://www.npa.go.jp/cyberpolice/detect/pdf/20170519.pdf

・感染したパソコンが保有するデータのうち、文書ファイルや映像ファイル等の暗号化

・LAN(ローカルネットワーク)に接続している場合、同じLANを使用する他のパソコンへの感染

・WAN(グローバルネットワーク)に接続している場合、ランダムに感染

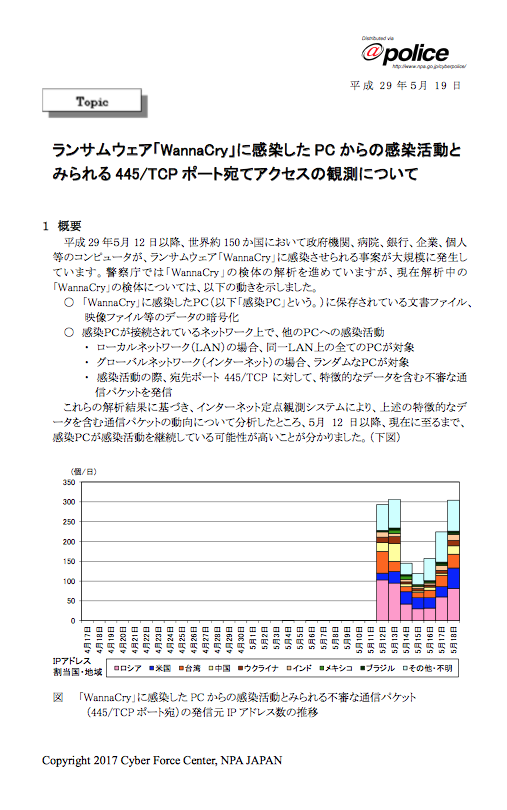

・感染において、ポート445/TCPに対し不審なデータを含む通信パケットの発信

上記の調査結果により警察庁の判断は、感染したパソコンによる感染活動は継続している可能性が高いとのことです。

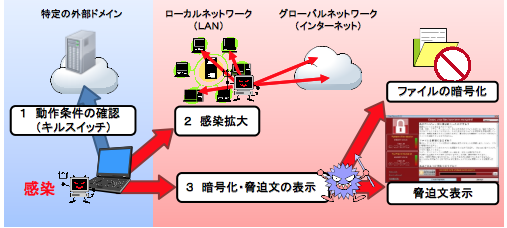

警察庁はWannaCryの動作を掲載しています。

引用元:http://www.npa.go.jp/cyberpolice/detect/pdf/20170519.pdf

①キルスイッチ

対象のドメインへの通信が成立した場合において、当該ランサムウェアは動作しません。

※キルスイッチ機能をもたないWannaCryの亜種も確認されています。

②感染の拡大

Windowsの持つ脆弱性を突くポート445/TCPをLANやWAN宛に送信し、他のパソコンへの感染拡大を試みます。

③暗号化及び脅迫文・身代金要求

暗号化の動作の準備として複数のファイルを作成、ファイルの暗号化(拡張子を「.wncry」等へ改ざん)、デスクトップの背景が脅迫文へ差し替えられると同時に身代金要求が表示されます。

・Microsoft社の提供する「MS17-010(EternalBlue)」等セキュリティパッチの適用及びOSの継続的なアップデート

・不審なプロセスやファイルの存在、通信等の有無を確認

・Microsoft Windowsを稼働させているパソコンをインターネットへ接続する場合は、ルータ等を用いて接続

・Microsoft Windowsを稼働させているサーバをインターネットへ公開している場合は、ポート445/TCPへの通信を遮断